Monitoreo y triage 24/7

Análisis de comportamiento continuo, correlación y enriquecimiento usando SOC365, validados por analistas senior antes de escalar.

Defensa cibernética acreditada e impulsada por inteligencia que combina detecciones diseñadas, interrupción activa y respuesta de analistas senior a escala empresarial.

Las amenazas cibernéticas han evolucionado más allá del malware ruidoso y los escaneos automatizados. Los ataques ahora son dirigidos, silenciosos y cada vez más alineados a objetivos financieros, regulatorios y geopolíticos. Las organizaciones necesitan un Centro de Operaciones de Seguridad capaz de detectar anomalías sutiles de comportamiento, comprender la intención del atacante y actuar de manera decisiva antes de que ocurra la interrupción.

SOC365 fue creado para esta realidad. No es simplemente un servicio de monitoreo: es una asociación operacional acreditada que proporciona la vigilancia, inteligencia y capacidad de respuesta necesarias para proteger entornos complejos y de alto riesgo.

Cyber Defence opera un Centro de Operaciones de Seguridad gobernado por procesos certificados ISO 27001 e ISO 9001, entregado por respondedores de incidentes acreditados por CREST y analistas senior. Nuestro SOC apoya a organizaciones donde la interrupción impacta directamente la seguridad, la regulación, la continuidad o la confianza pública.

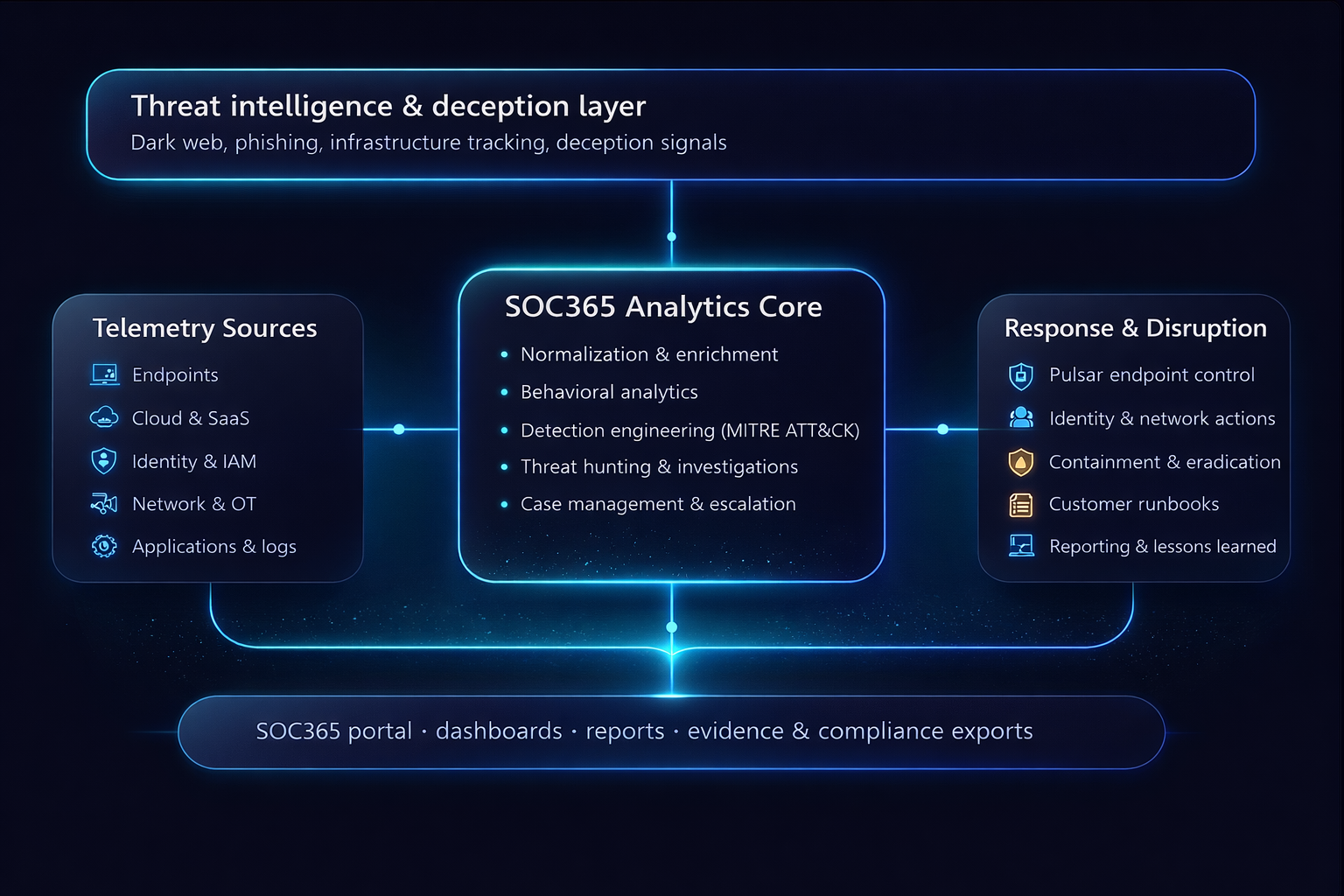

SOC365 unifica telemetría de nube, endpoints, identidad, red, OT y aplicaciones con inteligencia de amenazas en tiempo real, señales de engaño y investigación liderada por analistas. Cada incidente se maneja con precisión, disciplina y comunicación clara.

Capacidades principales

Cobertura que abarca todo el ciclo de vida de detección, investigación, respuesta e interrupción.

Análisis de comportamiento continuo, correlación y enriquecimiento usando SOC365, validados por analistas senior antes de escalar.

Ciclo de vida estructurado de detección alineado con MITRE ATT&CK, adaptado a tu modelo de amenazas y obligaciones regulatorias.

Correlación con los activos de inteligencia de Cyber Defence, incluyendo monitoreo de dark web, feeds de dominios de phishing, seguimiento de infraestructura adversaria y telemetría de engaño.

Investigaciones basadas en hipótesis y lideradas por inteligencia que revelan actividad intrusiva temprana y reducen el tiempo de permanencia del atacante.

Contención guiada, recolección de evidencia, análisis forense y recuperación coordinada usando métodos alineados con CREST.

Alertas basadas en engaño, envenenamiento de infraestructura y control de endpoints asistido por Pulsar para degradar la capacidad del atacante.

Detección avanzada

SOC365 integra dispositivos de engaño de Cyber Defence y credenciales señuelo para exponer la actividad del adversario con falsos positivos casi nulos.

Sistemas, servicios, comparticiones de archivos y portales administrativos falsos desplegados en tu entorno para detectar movimientos laterales tempranos.

Credenciales y tokens falsos plantados que exponen inmediatamente intentos de uso indebido o replay.

Dispositivos de engaño basados en Docker ubicados en entornos IT, nube y OT/ICS sin exposición entrante.

Los eventos de engaño pueden disparar aislamiento, bloqueo o limitación de velocidad mediante Pulsar para contención rápida.

Los Centros de Operaciones de Seguridad tradicionales suelen centrarse únicamente en el volumen de alertas y en el reenvío de logs. Luchan con brechas de visibilidad, detecciones obsoletas y coordinación lenta durante incidentes.

SOC365 fue diseñado desde cero para ser impulsado por inteligencia y orientado a resultados. Fusiona telemetría, inteligencia de amenazas, engaño y acciones automatizadas de respuesta en un único modelo operativo, ofreciendo detección más rápida, triage más limpio y contención decisiva.

SOC365 conecta tu entorno a un tejido unificado de detección y respuesta. La telemetría de endpoints, nube, identidad, red, OT y aplicaciones se normaliza, se enriquece con inteligencia de amenazas y señales de engaño, y luego se actúa mediante runbooks de respuesta a incidentes y contención impulsada por Pulsar.

EmilyAI

EmilyAI es nuestro asistente interno del SOC, creado en 2018 para apoyar a los analistas durante triage e investigación. No está orientado al cliente, no es externalizado ni autónomo; EmilyAI aumenta a nuestros analistas humanos y fortalece el servicio SOC365.

EmilyAI extrae indicadores, revisa contexto histórico y resume hallazgos iniciales para los analistas.

Referencia automáticamente los indicadores con los activos internos de TI, feeds de phishing y telemetría de engaño.

Proporciona a los analistas enriquecimiento, alertas relacionadas y notas de comportamiento durante investigaciones activas.

Genera notas estructuradas de casos a partir del flujo de trabajo del analista, asegurando calidad uniforme en los reportes.

Identifica alertas recurrentes de bajo valor y destaca dónde la optimización o supresión mejora la señal.

EmilyAI maneja pasos repetitivos, liberando a los analistas para centrarse en la técnica y toma de decisiones sobre el adversario.

Discute un escenario de incidente real con un analista senior y entiende cómo SOC365 detecta, contiene e interrumpe amenazas en entornos como el tuyo.

Se activan anomalías de comportamiento, coincidencias de inteligencia de amenazas, disparadores de engaño o detecciones diseñadas dentro de SOC365.

Los analistas validan señales, recopilan contexto, correlacionan indicadores y suprimen falsos positivos.

Análisis de causa raíz, rastreo de movimientos laterales, recopilación de evidencia y mapeo de objetivos del atacante.

Acciones del agente Pulsar, bloqueo de identidades, aislamiento de red y cambios protectores ejecutados con tu aprobación.

Acciones guiadas de remediación, endurecimiento de configuración y validación de que el acceso del atacante se eliminó.

Reportes claros, listos para ejecutivos, que documentan la causa, acciones realizadas y medidas preventivas recomendadas.

Detrás de escena

Qué sucede tras bambalinas, un vistazo breve a nuestra infraestructura.

Logs de nube, endpoints, red, identidad, OT y aplicaciones ingeridos y normalizados para un análisis consistente.

Detección de acciones anómalas, uso indebido de privilegios, movimientos laterales y actividad intrusiva temprana.

Correlación continua con la inteligencia global de Cyber Defence: feeds de phishing, datasets de dark web, indexación de filtraciones y seguimiento de infraestructura adversaria.

Alertas de alta confianza activadas por interacciones de adversarios con activos sintéticos, credenciales y rutas de red.

Cuarentena remota, terminación de procesos, eliminación de archivos, bloqueo de salidas y captura de evidencia para contención rápida.

Visibilidad en tiempo real, seguimiento de incidentes, métricas de servicio y reportes forenses y de cumplimiento descargables.

Nuestro Centro de Operaciones de Seguridad se potencia con los activos de inteligencia de Cyber Defence, proporcionando visibilidad de infraestructura maliciosa, operaciones de phishing, campañas de malware, filtraciones de credenciales y actividad en la dark web. Estos datasets informan continuamente nuestras detecciones, hipótesis de caza y decisiones de respuesta.

26mill

IPs maliciosas

622,942

Dominios maliciosos

4mill+

Hashes IOC

2.65bill

Filtraciones de cuentas

4.50mill

Sitios en dark-web

145,097

URLs maliciosas

547,125

Dominios de phishing

< 8 minutos

Tiempo medio de detección (MTTD)

< 20 minutos

Tiempo medio de respuesta (MTTR)

95%

Tasa de éxito en interrupción de amenazas

99.995%

Disponibilidad del servicio

SOC365 apoya a organizaciones que operan bajo estrictos requisitos regulatorios, operativos y de auditoría. Nuestros procesos se alinean con ISO 27001, NIST CSF, DORA, NIS2, HIPAA, directrices de FCA, Maritime ISPS y marcos sectoriales específicos.

Entendemos las presiones de entornos donde el tiempo de inactividad, la pérdida de datos o fallos de integridad tienen consecuencias reales.

Comprender tu arquitectura, riesgos, obligaciones regulatorias y restricciones operativas.

Conectar fuentes de telemetría, desplegar Pulsar y validar calidad de ingestión.

Desarrollar casos de uso personalizados, mapeos MITRE y playbooks específicos del entorno.

Comienza la cobertura completa de turnos, con monitoreo, triage y respuesta inmediatos.

Revisiones mensuales del servicio, análisis de exposición y maduración de la postura defensiva con el tiempo.

Cyber Defence opera como una extensión de tu función de seguridad, proporcionando claridad, experiencia y garantía operativa. Con procesos acreditados, analistas experimentados y un enfoque liderado por amenazas, entregamos protección que cumple con las expectativas de juntas directivas, auditores y reguladores.